CAPÍTULO 1.

1.1Introducción

La biometría desde hace

varios siglos los hombres se han identificado por medio de este sistema.

Esta comprobado, que en

la época de los faraones, en el Valle del Nilo (Egipto) se utilizaban los

principios básicos de la biometría para verificar a las personas que

participaban en diferentes operaciones comerciales y judiciales.

Muchas son la

referencias de personas, que en la antigüedad, han sido identificados por

diversas características físicas y morfológicas como cicatrices, medidas, color

de los ojos, tamaño de la dentadura.

Esta clase de identificación se utilizaba, por ejemplo, en las zonas

agrícolas, donde las cosechas eran almacenas en depósitos comunitarios a la

espera de que sus propietarios dispusieran de ellas. Los encargados de cuidar

estos depósitos debían identificar a cada uno de los propietarios cuando estos

hicieran algún retiro de su mercadería, utilizando para esta tarea principios

básicos de biometría como eran sus rasgos físicos.

En el siglo diecinueve

comienzan las investigaciones científicas acerca de la biometría con el fin de

buscar un sistema de identificación de personas con fines judiciales.

Con estas

investigaciones se producen importantes avances y se comienzan a utilizar los

rasgos morfológicos únicos en cada persona para la identificación.

Ya en el siglo veinte,

la mayoría de los países del mundo utiliza las huellas digitales como sistema

práctico y seguro de identificación. Con el avance tecnológico nuevos

instrumentos aparecen para la obtención y verificación de huellas digitales.

También se comienzan a utilizar otros rasgos morfológicos como variantes de

identificación, por ejemplo el iris del ojo, el calor facial o la voz.

Actualmente la biometría

se presenta en un sin número de aplicaciones, demostrando ser el mejor método

de identificación humana.

Las términos "Biometrics" y "Biometry"

se han usado en el siglo 20 para referirse al campo de desarrollo de métodos

estadísticos y matemáticos aplicables a los problemas de análisis de datos en

las ciencias biológicas. Es decir, son métodos estadísticos para el análisis de

datos de los experimentos.

En el campo agrícola, se utiliza para comparar los rendimientos de

variedades diferentes de trigo; en la medicina, para el análisis de datos de ensayos

clínicos humanos que evalúan la efectividad relativa de las distintas terapias

para enfermedades; o para el análisis de datos de los estudios medioambientales

en los efectos de aire o polución de agua en la aparición de enfermedades

humanas en una región o país.

Recientemente, el término

Biometría también se ha usado para referirse al campo surgido de la tecnología

dedicado a la identificación de individuos usando los rasgos biológicos, como

aquellos basados escaneo retinal o de iris, huellas dactilares, o

reconocimiento de la cara.

1.2

Definición y

Características de

La biometría es el conjunto de métodos automatizados de

identificación y verificación de la identidad de una persona viva, basados en

una característica fisiológica. Analiza y mide rasgos particulares de un

individuo para crear un identificador biométrico. Este identificador puede ser

almacenado en una base de datos y recuperado para su comprobación posterior.

La biometría mide las características únicas físicas o de conducta de

los individuos para reconocer o autenticar su identidad. Las biometrías físicas

comunes incluyen las huellas digitales; mano o geometría de la palma; y escaneo

de retina y/o iris, o las características faciales.

Los caracteres de conducta incluyen la firma, voz, modelo de la

pulsación, y modo de andar. De esta clase de biometría, las tecnologías para la

firma y de voz son los que la mayoría de las empresas ha desarrollado

productos.

Un indicador biométrico

es alguna característica con la cual se puede realizar biometría. El indicador,

debe cumplir los siguientes requerimientos:

1.

Universalidad: cualquier persona posee

esa característica.

2.

Unicidad: la existencia de dos

personas con una característica idéntica tiene una probabilidad muy pequeña.

3.

Permanencia: la característica no

cambia en el tiempo.

4.

Cuantificación: la característica puede

ser medida en forma cuantitativa.

Los requerimientos

anteriores sirven como criterio para descartar o aprobar a alguna

característica como indicador biométrico. Luego de seleccionar algún indicador

que satisfaga los requerimientos antes señalados, es necesario imponer

restricciones prácticas sobre el sistema que tendrá como misión recibir y

procesar a estos indicadores.

En seguridad, se utilizan tres tipos de autentificación:

![]() Lo que se conoce, por ejemplo, una contraseña, pin o

alguna información personal.

Lo que se conoce, por ejemplo, una contraseña, pin o

alguna información personal.

![]() Lo que se tiene, como una tarjeta, clave o cualquier

cosa parecida.

Lo que se tiene, como una tarjeta, clave o cualquier

cosa parecida.

![]() Lo que somos Biometría.

Lo que somos Biometría.

La identificación y verificación biométricas explotan

el hecho de que ciertas características biológicas son singulares e

inalterables. Una tarjeta de identificación o una contraseña escrita pueden ser

interceptadas, la huella digital de una persona, no. Son características

imposibles de perder, transferir u olvidar. Son datos únicos e intransferibles.

Los sistemas de Seguridad usan la biometría para dos

propósitos básicos: verificar o identificar a los usuarios. La identificación

tiende a ser el más difícil de los dos usos porque un sistema debe investigar

una base de datos de usuarios registrados para encontrar una coincidencia (una

búsqueda de uno-a-muchos). La biometría que emplea un sistema de seguridad

depende en parte de lo que el sistema está protegiendo y de lo que está

intentando protegerse.

1.3

Aplicaciones

de

Cuando las organizaciones buscan los métodos de autenticación más

seguros para el acceso del usuario, para comercio electrónico y otras

aplicaciones de seguridad, con frecuencia se piensa en la biometría.

![]() Cualquier situación en que sea necesario

Cualquier situación en que sea necesario

![]() Un cierto nivel de seguridad

Un cierto nivel de seguridad

![]() Un control de acceso

Un control de acceso

![]() Bien la identificación y/o verificación de una

persona

Bien la identificación y/o verificación de una

persona

1.4

Tipos

de Aplicaciones

1.4.1

Acceso

Físico

Durante décadas, muchos de los ambientes muy seguros han usado la

tecnología de la biometría para el acceso de la entrada. Hoy, la aplicación

primaria de la biometría está en la seguridad física: para controlar el acceso

a lugares seguros (cuartos o edificios). En el sistema común de la mayoría de

las empresas, se utiliza una tarjeta de identificación con una fotografía que

un guardia de seguridad debe verificar, la biometría permite la independencia

de un hombre verificador. Los dispositivos de biometría, típicamente los

lectores de geometría de mano, están en los edificios de oficina, los

hospitales, etc. Las biometrías son útiles para el acceso de alto volumen. Por

ejemplo, las biometrías controlaron acceso de 65,000 personas durante los

Juegos olímpicos de 1996, y el Mundo de Disney usa un escáner de huella digital

para verificar a poseedores de un pase de temporada que entran en el parque.

1.4.2

Acceso

Virtual

Durante mucho tiempo, una red basada en la biometría y el acceso por

computadora eran a menudo áreas discutidas pero raramente llevadas a cabo.

Recientemente, sin embargo, el precio por pieza de dispositivos de biometría ha

caído dramáticamente, y varios planes apuntaron en ángulo recto a esta

aplicación que está en el mercado. Analistas ven el acceso virtual como la

aplicación que proporcionará la masa crítica para mover la biometría para la

red y el acceso de computación del reino de los dispositivos de ciencia-ficción

a los componentes de sistema regulares. Al mismo tiempo, las demandas del

usuario para el acceso virtual levantarán el conocimiento público sobre los

riesgos de seguridad y bajará la resistencia al uso de la biometría.

Las cerradura físicas puede proteger el hardware, y las contraseñas son

actualmente la manera más popular de proteger los datos en una red. La

biometría, sin embargo, puede aumentar la habilidad de una compañía de proteger

sus datos llevando a cabo una llave más segura que una contraseña. El uso de la

biometría también permite una estructura jerárquica de protección de datos,

haciendo a los datos aún más seguros: las contraseñas proporcionan un nivel

mínimo de acceso para conectar una red de computadoras, la biometría es el

próximo nivel.

1.4.3 Comercio Electrónico

Diseñadores de comercio electrónico están explorando el uso de la

biometría y las tarjetas inteligentes para verificar la identidad de una firma

comercial más con precisión. Por ejemplo, muchos bancos están interesados en

esta combinación autenticar bien a clientes y asegurar la banca en línea,

comercio, y las transacciones adquisitivas. Los sistemas de puntos de venta

(POS) están trabajando en el método de comprobación de cardholder que alistaría

tarjetas inteligentes y biometría para reemplazar la comprobación de la firma.

Algunos están usando la biometría

para obtener los servicios seguros por teléfono a través de la autenticación de

la voz. Desarrollado por Nuance Communications, se despliegan los sistemas de

autenticación de voz actualmente en todo EEUU por

1.4.4.

Vigilancia Encubierta

Una de las áreas de la investigación más desafiantes involucra el uso de

la biometría para la vigilancia encubierta. Usando tecnologías de

reconocimiento facial y de cuerpo, investigadores esperan usar la biometría

para identificar automáticamente a los sospechosos conocidos entrando en los

edificios o cruzando las áreas de seguridad como los aeropuertos. El uso de

biometrías para la identificación encubierta como opuesto a la autenticación

los desafíos técnicos deben superar como identificar los sujetos múltiples

simultáneamente en una muchedumbre y trabajar con los sujetos poco

cooperativos. En estas situaciones, los dispositivos no pueden contar con la

consistencia propuesta, ángulo de vista, o distancia del detector.

Ejemplos de su aplicación

![]() Seguridad en Sistemas de Información

Seguridad en Sistemas de Información

![]() Transacciones electrónicas

Transacciones electrónicas

![]() Sistemas bancarios

financieros

Sistemas bancarios

financieros

![]() Sistemas de información

Sistemas de información

![]() Reconocimiento firma electrónica

Reconocimiento firma electrónica

![]() Identificación civil

Identificación civil

![]() Domótica

Domótica

![]() Control y vigilancia presencial

Control y vigilancia presencial

Los ingenieros están desarrollando varias aplicaciones biométricas de

prototipo prometedoras para soportar a

1.5

Sistemas Biométricos

1.5.1

Definición y Características de los Sistemas Biométricos.

A pesar de

la importancia de la criptología en cualquiera de los sistemas de

identificación de usuarios vistos, existen otra clase de sistemas en los que no

se aplica esta ciencia, o al menos su aplicación es secundaria. Es más, parece

que en un futuro no muy lejano estos serán los sistemas que se van a imponer en

la mayoría de situaciones en las que se haga necesario autenticar un usuario:

son más amigables para el usuario (no va a necesitar recordar passwords o

números de identificación complejos) y son mucho más difíciles de falsificar

que una simple contraseña o una tarjeta magnética; las principales razones por

la que no se han impuesto ya en nuestros días es su elevado precio, fuera del

alcance de muchas organizaciones, y su dificultad de mantenimiento

Estos

sistemas son los denominados biométricos, basados en características físicas

del usuario a identificar. El reconocimiento de formas, la inteligencia

artificial y el aprendizaje son las ramas de la informática que desempeñan el

papel más importante en los sistemas de identificación biométricos; la

criptología se limita aquí a un uso secundario, como el cifrado de una base de

datos de patrones retinales, o la transmisión de una huella dactilar entre un

dispositivo analizador y una base de datos. La autenticación basada en

características físicas existe desde que existe el hombre y, sin darnos cuenta,

es la que más utiliza cualquiera de nosotros en su vida cotidiana: a diario

identificamos a personas por los rasgos de su cara o por su voz. Obviamente

aquí el agente reconocedor lo tiene fácil porque es una persona, pero en el

modelo aplicable a redes o sistemas el agente ha de ser un dispositivo que,

basándose en características del sujeto a identificar, le permita o deniegue

acceso a un determinado recurso.

Las características

básicas que un sistema biométrico para identificación personal debe cumplir

pueden expresarse mediante las restricciones que deben ser satisfechas. Ellas

apuntan, básicamente, a la obtención de un sistema biométrico con utilidad

práctica. Las restricciones antes señaladas apuntan a que el sistema considere:

1.

El desempeño, que se refiere a la

exactitud, la rapidez y la robustez alcanzada en la identificación, además de

los recursos invertidos y el efecto de factores ambientales y/u operacionales.

El objetivo de esta restricción es comprobar si el sistema posee una exactitud

y rapidez aceptable con un requerimiento de recursos razonable.

2.

La aceptabilidad, que indica el grado en

que la gente está dispuesta a aceptar un sistema biométrico en su vida diaria.

Es claro que el sistema no debe representar peligro alguno para los usuarios y

debe inspirar "confianza" a los mismos. Factores psicológicos pueden

afectar esta última característica. Por ejemplo, el reconocimiento de una

retina, que requiere un contacto cercano de la persona con el dispositivo de

reconocimiento, puede desconcertar a ciertos individuos debido al hecho de

tener su ojo sin protección frente a un "aparato". Sin embargo, las

características anteriores están subordinadas a la aplicación específica. En

efecto, para algunas aplicaciones el efecto psicológico de utilizar un sistema

basado en el reconocimiento de características oculares será positivo, debido a

que este método es eficaz implicando mayor seguridad.

3.

La fiabilidad, que refleja cuán

difícil es burlar al sistema. El sistema biométrico debe reconocer

características de una persona viva, pues es posible crear dedos de látex,

grabaciones digitales de voz prótesis de ojos, etc. Algunos sistemas incorporan

métodos para determinar si la característica bajo estudio corresponde o no a la

de una persona viva. Los métodos empleados son ingeniosos y usualmente más

simples de lo que uno podría imaginar. Por ejemplo, un sistema basado en el

reconocimiento del iris revisa patrones característicos en las manchas de éste,

un sistema infrarrojo para chequear las venas de la mano detecta flujos de

sangre caliente y lectores de ultrasonido para huellas dactilares revisan estructuras

subcutáneas de los dedos.

Los

dispositivos biométricos tienen tres partes principales; por un lado, disponen

de un mecanismo automático que lee y captura una imagen digital o analógica de

la característica a analizar. Además disponen de una entidad para manejar

aspectos como la compresión, almacenamiento o comparación de los datos

capturados con los guardados en una base de datos (que son considerados

válidos), y también ofrecen una interfaz para las aplicaciones que los

utilizan. El proceso general de autenticación sigue unos pasos comunes a todos

los modelos de autenticación biométrica: captura o lectura de los datos que el

usuario a validar presenta, extracción de ciertas características de la muestra

(por ejemplo, las minucias de una huella dactilar), comparación de tales

características con las guardadas en una base de datos, y decisión de si el

usuario es válido o no. Es en esta decisión donde principalmente entran en

juego las dos características básicas de la fiabilidad de todo sistema biométrico:

las tasas de falso rechazo y de falsa aceptación.

1.6 Proceso

de la identificación

La información provista

por los templates permite generar varias clase en su base de datos de acuerdo a

la presencia o no de ciertos patrones particulares para cada indicador

biométrico. Las "clases" así generadas permiten reducir el rango de

búsqueda de algún template en la base de datos. Sin embargo, los templates

pertenecientes a una misma clase también presentarán diferencias conocidas como

variaciones

intraclase. Las variaciones intraclase implican que la identidad de

una persona puede ser establecida sólo con un cierto nivel de confianza. Una

decisión tomada por un sistema biométrico distingue "personal

autorizado" o "impostor". Para cada tipo de decisión, existen

dos posibles salidas, verdadero o falso. Por lo tanto existe un total de cuatro

posibles respuestas del sistema:

1.

Una

persona autorizada es aceptada,

2.

Una

persona autorizada es rechazada,

3.

Un

impostor es rechazado,

4.

Un

impostor es aceptado.

Las salidas números 1 y

3 son correctas, mientras que las números 2 y 4 no lo son. El grado de

confidencia asociado a las diferentes decisiones puede ser caracterizado por la

distribución estadística del número de personas autorizadas e impostores. En

efecto, las estadísticas anteriores se utilizan para establecer dos tasas de

errores:

1.

Tasa

de falsa aceptación (FAR:

False Acceptance Rate), que se define como la frecuencia relativa con que

un impostor es aceptado como un individuo autorizado,

2.

Tasa

de falso rechazo (FRR:

False Rejection Rate), definida como la frecuencia relativa con que un

individuo autorizado es rechazado como un impostor.

Por tasa de falso

rechazo se entiende la probabilidad de que el sistema de autenticación rechace

a un usuario legítimo porque no es capaz de identificarlo correctamente, y por

tasa de falsa aceptación la probabilidad de que el sistema autentique

correctamente a un usuario ilegítimo; evidentemente, una FRR alta provoca

descontento entre los usuarios del sistema, pero una FAR elevada genera un

grave problema de seguridad: estamos proporcionando acceso a un recurso a

personal no autorizado a acceder a él.

1.7 Atributos de un Sistema Biométrico

Facilidad de uso: Algunos dispositivos de biometría no son amistosas con

el usuario. Por ejemplo, los usuarios sin el entrenamiento apropiado pueden

experimentar la dificultad de encuadrar su cabeza con un dispositivo para

registrarse y coincidir las plantillas faciales.

La incidencia del error: Dos causas primarias de errores afectan los

datos de la biometría: el tiempo y las condiciones medioambientales. La

biometría puede cambiar como las edades individuales. Las condiciones

medioambientales pueden alterar directamente la biometría (por ejemplo, si un

dedo está cortado y tiene cicatrices) o interfiere con la colección del datos

(por ejemplo, el ruido de fondo al usar una biometría de la voz).

La exactitud: se usan dos métodos diferentes para tasar la exactitud de

la biometría: proporción de la falsa-aceptación (FAR false-acceptance rate) o

proporción del falso-rechazo (FRR false-rejection rate).

Costo

Los componentes de costo incluyen:

![]() el hardware de captura de biometrías

el hardware de captura de biometrías

![]() la investigación y prueba del sistema de biometría

la investigación y prueba del sistema de biometría

![]() la instalación, incluso los sueldos del equipo de

aplicación

la instalación, incluso los sueldos del equipo de

aplicación

![]() los costos de montando, instalación, conexión, y de

usuarios sistema

los costos de montando, instalación, conexión, y de

usuarios sistema

![]() la educación del usuario, a menudo dirigida a

través de campañas de marketing

la educación del usuario, a menudo dirigida a

través de campañas de marketing

![]() el excepción procesando, o el manejo de usuarios

que no pueden enviar imágenes leíbles debido a impresiones ilegibles u otros

el excepción procesando, o el manejo de usuarios

que no pueden enviar imágenes leíbles debido a impresiones ilegibles u otros

![]() las pérdidas de productividad debido a la

aplicación de la curva de aprendizaje

las pérdidas de productividad debido a la

aplicación de la curva de aprendizaje

![]() el mantenimiento del sistema.

el mantenimiento del sistema.

La aceptación del usuario

Generalmente hablando, la biometría el menos intrusa, es la que más

prontamente se acepta. Sin embargo, cierto grupos de usuario fanáticos,

rechazaron las tecnologías biometría debido a las preocupaciones de privacidad.

El nivel de seguridad requerido

Las Organizaciones deben determinar el nivel de seguridad necesitado

para la aplicación específica: bajo, moderado, o alto. Esta decisión impactará

en gran forma a cual biometría es la mas apropiada. Generalmente, las

biometrías de conducta son suficientes para las aplicaciones de seguridad de

bajo a moderadas; y las biometrías físicas, para las aplicaciones del alta

seguridad.

La estabilidad a largo plazo

Las Organizaciones deben considerar la estabilidad de una biometría,

incluso la madurez de la tecnología, el grado de estandarización, nivel del

proveedor y apoyo del gobierno, participación en el mercado, y otros factores de

apoyo. La madurez y la estandarización de las tecnologías tienen estabilidad

más fuerte.

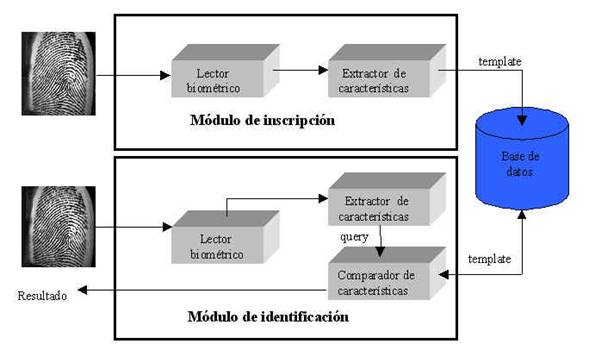

1.8 Arquitectura de un

sistema biométrico para identificación personal

Los dispositivos

biométricos poseen tres componentes básicos. El primero se encarga de la adquisición

análoga o digital de algún indicador biométrico de una persona, como por

ejemplo, la adquisición de la imagen de una huella dactilar mediante un

escáner. El segundo maneja la compresión, procesamiento, almacenamiento y

comparación de los datos adquiridos (en el ejemplo una imagen) con los datos

almacenados. El tercer componente establece una interfaz con aplicaciones

ubicadas en el mismo u otro sistema. La arquitectura típica de un sistema

biométrico puede entenderse conceptualmente como dos módulos:

1.

Módulo de inscripción (enrollment module)

2.

Módulo de identificación (identification module).

El módulo de inscripción

se encarga de adquirir y almacenar la información proveniente del indicador

biométrico con el objeto de poder contrastar a ésta con la proporcionada en

ingresos posteriores al sistema. Las labores ejecutadas por el módulo de

inscripción son posibles gracias a la acción del lector biométrico y del

extractor de características.

El primero se encarga de

adquirir datos relativos al indicador biométrico elegido y entregar una

representación en formato digital de éste. El segundo extrae, a partir de la

salida del lector, características representativas del indicador. El conjunto

de características, que será almacenado en una base de datos central u otro

medio como una tarjeta magnética, recibirá el nombre de template. En

otras palabras un template es la información representativa del

indicador biométrico que se encuentra almacenada y que será utilizada en las

labores de identificación al ser comparada con la información proveniente del

indicador biométrico en el punto de acceso.

El módulo de

identificación es el responsable del reconocimiento de individuos, por ejemplo

en una aplicación de control de acceso. El proceso de identificación comienza

cuando el lector biométrico captura la característica del individuo a ser

identificado y la convierte a formato digital, para que a continuación el

extractor de características produzca una representación compacta con el mismo

formato de los templates.

La representación resultante se denomina query y es enviada al

comparador de características

que confronta a éste con uno o varios

templates para establecer la identidad.

El conjunto de procesos

realizados por el módulo de inscripción recibe el nombre de fase de inscripción,

mientras que los procesos realizados por el módulo de identificación reciben la

denominación de fase

operacional.

Un sistema biométrico en

su fase operacional puede operar en dos modos:

1.

Modo de verificación, o

2.

Modo de identificación

Un sistema biométrico

operando en el modo de verificación comprueba la identidad de algún individuo

comparando la característica sólo con los templates del individuo. Por

ejemplo, si una persona ingresa su nombre de usuario entonces no será necesario

revisar toda la base de datos buscando el template que más se asemeje al

de él, sino que bastará con comparar la información de entrada sólo con el template

que está asociado al usuario. Esto conduce a una comparación uno-a-uno para

determinar si la identidad reclamada por el individuo es verdadera o no. De

manera más sencilla el modo de verificación responde a la pregunta: ¿eres tú

quién dices ser?.

Un sistema biométrico

operando en el modo de identificación descubre a un individuo mediante una

búsqueda exhaustiva

en la base de datos con los templates. Esto conduce a una comparación

del tipo uno-a-muchos

para establecer la identidad del individuo. En términos sencillos el sistema

responde la pregunta: ¿quién eres tú?.

Generalmente es más

difícil diseñar un sistema de identificación que uno de verificación. En ambos

casos es importante la exactitud de la respuesta. Sin embargo, para un sistema

de identificación la rapidez también es un factor crítico. Un sistema de

identificación necesita explorar toda la base de datos donde se almacenan los templates,

a diferencia de un sistema verificador. De la discusión anterior resulta obvio

notar que la exigencia sobre el extractor y el comparador de características es

mucho mayor en el primer caso.

1.9 Tipos de Sistemas Biométricos.

1.9.1

Huellas Dactilares o

Digitales

Definición y Características

Una huella digital mira los patrones encontrados la yema de los dedos.

Hay una variedad de acercamientos para la verificación de las huellas

dactilares.

Algunos emulan el método policiaco tradicional de minucia

correspondiente (minutiae); otros usan directamente los dispositivos de

correspondencia de patrones; y otros son un poco mas peculiares, incluyendo

cosas como los patrones moiréfringe y ultrasonido. Algunos verificaciones

pueden descubrir cuando un dedo vivo se presenta; algunos no pueden.

Una variedad mayor de dispositivos de huellas digitales están

disponibles que para cualquier otro tipo de biometría. Como los precios de

estos dispositivos y los costos del procesado caen, el uso de las huellas

digitales para la comprobación del usuario está ganando aceptación.

Aplicaciones

La comprobación de la huella digital puede ser una opción muy buena para

sistemas internos dónde se puede dar la explicación adecuada a los usuarios y

entrenamiento, y donde el sistema opera en un ambiente controlado. No es

sorprendente que el puesto de trabajo y el acceso a la aplicación parece ser

basada casi exclusivamente en las huellas digitales, debido al costo

relativamente bajo, tamaño pequeño, y facilidad de integración de dispositivos

de autenticación de huella digital.

1.9.2 Geometría de mano

Definición y Características

La geometría de la mano involucra analizado y medición de la forma de la

mano. Esta biometría ofrece un equilibrio bueno de características de la

actuación y es relativamente fácil usar.

La exactitud puede ser muy alta si se desea, y una flexible performance

de puesta a punto y la configuración se puede acomodar una gama amplia de

aplicaciones. Las Organizaciones están usando a las lectoras de geometría de

mano en los varios escenarios. La facilidad de integración en otros sistemas y

procesos, emparejado con la facilidad de uso, hace a la geometría de la mano un

obvio primer paso para muchos proyectos de biometría.

Aplicaciones

Podría ser conveniente donde hay más usuarios o donde los usuarios

acceden el sistema no muy frecuentemente y son quizás menos disciplinados en su

acercamiento al sistema.

1.9.3 Escaneo de retina

Definición y Características

Una biometría basada en retina involucra el análisis de la capa de vasos

sanguíneos situada en la parte de atrás del ojo. Esta técnica involucra el uso

de una fuente de iluminación de baja intensidad a través de un acoplador óptico

para examinar los patrones únicos de la retina. Los escaners retinales pueden

ser bastante exactos pero le exigen al usuario mirar en un receptáculo y

enfocar en un punto dado. Esto no es particularmente conveniente si los

usuarios llevan lentes o se preocupan por tener contacto cercanos este tipo de

dispositivos de lectura. Por estas razones, el examinando retinal no se acepta

calurosamente por todos los usuarios, aunque la tecnología puede trabajar bien.

La principal desventaja

de los métodos basados en el análisis de patrones oculares es su escasa

aceptación; el hecho de mirar a través de un binocular (o monocular), necesario

en ambos modelos, no es cómodo para los usuarios, ni aceptable para muchos de

ellos: por un lado, los usuarios no se fían de un haz de rayos analizando su

ojo, y por otro un examen de este órgano puede revelar enfermedades o

características médicas que a muchas personas les puede interesar mantener en

secreto, como el consumo de alcohol o de ciertas drogas. Aunque los fabricantes

de dispositivos lectores aseguran que sólo se analiza el ojo para obtener

patrones relacionados con la autenticación, y en ningún caso se viola la

privacidad de los usuarios, mucha gente no cree esta postura oficial (aparte

del hecho de que la información es procesada vía software, lo que

facilita introducir modificaciones sobre lo que nos han vendido para que un

lector realice otras tareas de forma enmascarada). Por si esto fuera poco, se

trata de sistemas demasiado caros para la mayoría de organizaciones, y el

proceso de autenticación no es todo lo rápido que debiera en poblaciones de

usuarios elevadas. De esta forma, su uso se ve reducido casi sólo a la

identificación en sistemas de alta seguridad, como el control de acceso a

instalaciones militares.

1.9.4 Iris

Definición y Características

Una biometría basada en el Iris, involucra el análisis de los rasgos

encontrados en el anillo coloreado de tejido que rodea la pupila. El escaneo de

Iris, es indudablemente el menos intruso de las biometrías relacionadas con el

ojo, usa un elemento de la cámara bastante convencional y no requiere ningún

contacto cercano entre el usuario y el lector de iris. Además, tiene el

potencial superior de performance de búsqueda de la plantilla

correspondiente. Las biometrías de Iris trabajan con los lentes puestos y son

uno de los pocos dispositivos que pueden trabajar bien en el modo de

identificación. La facilidad de uso e integración del sistema no ha sido

tradicionalmente los puntos fuertes con los dispositivos examinadores de Iris.

1.9.5 Cara

Definición y Características

El reconocimiento de la cara analiza las características faciales. Exige

a una cámara digital desarrollar una imagen facial del usuario para la

autenticación. Esta técnica ha atraído el interés considerable, aunque muchas

personas no entienden sus capacidades completamente. Algunos vendedores han

hecho demandas extravagantes que son muy difíciles, si no imposibles, para

funcionar en la práctica por los dispositivos de reconocimiento facial. Porque

las necesidades de examinando facial necesitan un periférico extra no incluido

habitualmente con PC’s básicos.

1.9.6 Firma

Definición y Características

La comprobación de la firma analiza la manera en que un usuario firma su

nombre. Los rasgos del firmando como la velocidad, y presión son tan

importantes como la forma estática de la firma acabada. La comprobación de la

firma disfruta una concordancia con procesos existentes que otros sistemas

biométricos no hacen. Las personas usan a las firmas como un medios de

comprobación de identidad para realizar transacciones, y la mayoría no vería

nada raro el extendido de esto para abarcar la biometría. Los dispositivos de

comprobación de firma son bastante exactos en el funcionamiento y obviamente se

prestan a aplicaciones dónde una firma es un identificador aceptado.

Para utilizar un sistema

de autenticación basado en firmas se solicita en primer lugar a los futuros

usuarios un número determinado de firmas ejemplo, de las cuales el sistema

extrae y almacena ciertas características; esta etapa se denomina de

aprendizaje, y el principal obstáculo a su correcta ejecución son los usuarios

que no suelen firmar uniformemente. Contra este problema la única solución es

relajar las restricciones del sistema a la hora de aprender firmas, con lo que

se decrementa su seguridad. Una vez que

el sistema conoce las firmas de sus usuarios, cuando estos desean acceder a él

se les solicita tal firma, con un número limitado de intentos (generalmente más

que los sistemas que autentican mediante contraseñas, ya que la firma puede

variar en un individuo por múltiples factores). La firma introducida es

capturada por un lápiz óptico o por una lectora sensible (o por ambos), y el

acceso al sistema se produce una vez que el usuario ha introducido una firma

que el verificador es capaz de distinguir como auténtica.

Aplicaciones

La verificación en base

a firmas es algo que se utiliza y se acepta día a día en documentos o cheques;

no obstante, existe una diferencia fundamental entre el uso de las firmas que

hacemos en nuestra vida cotidiana y los sistemas biométricos; mientras que

habitualmente la verificación de la firma consiste en un simple análisis visual

sobre una impresión en papel, estática, en los sistemas automáticos no es

posible autenticar usuarios en base a la representación de los trazos de su

firma. En los modelos biométricos se utiliza además la forma de firmar, las

características dinámicas (por eso se les suele denominar Dynamic Signature

Verification, DSV): el tiempo utilizado para rubricar, las veces que se

separa el bolígrafo del papel, el ángulo con que se realiza cada trazo.

1.9.7 Voz

Definición y Características

La autenticación de voz no esta basada en el reconocimiento de voz como

en la tecnología de autenticación por impresión de voz (voice-to-print

authentication) dónde transforma la voz en texto. La biometría de voz tiene un

gran potencial para el crecimiento, porque no requiere de ningún nuevo hardware

ya que la mayoría de las PCs contienen un micrófono. Sin embargo, la calidad

pobre y ruido del ambiente pueden afectar la comprobación. Además, el

procedimiento de la matriculación ha sido a menudo más complicado que con otras

biometrías, llevando a la percepción de que la comprobación de voz no es

amistosa para el usuario. Por consiguiente, el software de autenticación de voz

necesita mejoras.

En los sistemas de

reconocimiento de voz no se intenta, como mucha gente piensa, reconocer lo que

el usuario dice, sino identificar una serie de sonidos y sus características

para decidir si el usuario es quien dice ser. Para autenticar a un usuario

utilizando un reconocedor de voz se debe disponer de ciertas condiciones para

el correcto registro de los datos, como ausencia de ruidos, reverberaciones o

ecos; idealmente, estas condiciones han de ser las mismas siempre que se

necesite la autenticación.

Cuando un usuario desea acceder al sistema pronunciará unas frases en las

cuales reside gran parte de la seguridad del protocolo; en algunos modelos, los

denominados de texto dependiente, el sistema tiene almacenadas un conjunto muy

limitado de frases que es capaz de reconocer: por ejemplo, imaginemos que el

usuario se limita a pronunciar su nombre, de forma que el reconocedor lo

entienda y lo autentique. Como veremos a continuación, estos modelos

proporcionan poca seguridad en comparación con los de texto independiente,

donde el sistema va “proponiendo” a la persona la pronunciación de ciertas

palabras extraídas de un conjunto bastante grande. De cualquier forma, sea cual

sea el modelo, lo habitual es que las frases o palabras sean características

para maximizar la cantidad de datos que se pueden analizar (por ejemplo, frases

con una cierta entonación, pronunciación de los diptongos, palabras con muchas

vocales, etc). Conforme va hablando el usuario, el sistema registra toda la

información que le es útil; cuando termina la frase, ya ha de estar en

disposición de facilitar o denegar el acceso, en función de la información

analizada y contrastada con la de la base de datos.

El principal problema

del reconocimiento de voz es la inmunidad frente a replay attacks, un

modelo de ataques de simulación en los que un atacante reproduce (por ejemplo,

por medio de un magnetófono) las frases o palabras que el usuario legítimo

pronuncia para acceder al sistema. Este problema es especialmente grave en los

sistemas que se basan en textos preestablecidos: volviendo al ejemplo anterior,

el del nombre de cada usuario, un atacante no tendría más que grabar a una

persona que pronuncia su nombre ante el autenticador y luego reproducir ese

sonido para conseguir el acceso; casi la única solución consiste en utilizar

otro sistema de autenticación junto al reconocimiento de voz. Por contra, en

modelos de texto independiente, más interactivos, este ataque no es tan

sencillo porque la autenticación se produce realmente por una especie de

desafío-respuesta entre el usuario y la máquina, de forma que la cantidad de

texto grabado habría de ser mucho mayor

y la velocidad para localizar la parte del texto que el sistema propone

habría de ser elevada. Otro grave problema de los sistemas basados en

reconocimiento de voz es el tiempo que el usuario emplea hablando delante del

analizador, al que se añade el que éste necesita para extraer la información y

contrastarla con la de su base de datos; aunque actualmente en la mayoría de

sistemas basta con una sola frase, es habitual que el usuario se vea obligado a

repetirla porque el sistema le deniega el acceso (una simple congestión hace

variar el tono de voz, aunque sea levemente, y el sistema no es capaz de

decidir si el acceso ha de ser autorizado o no; incluso el estado anímico de

una persona varía su timbre). A su favor, el reconocimiento de voz posee la

cualidad de una excelente acogida entre los usuarios, siempre y cuando su

funcionamiento sea correcto y éstos no se vean obligados a repetir lo mismo

varias veces, o se les niegue un acceso porque no se les reconoce

correctamente.

|

Figura1. Tabla de las

Comparación de los sistemas Biométricos.

CAPÍTULO 2.

2.1

Biometría Dactilar

La

utilidad de la huella digital aparece gracias a que un científico que se

encontraba en Japón, se le ocurre tomar muestras de las personas que habitaban el poblado para

compararlas con otras huellas obtenidas en unas excavaciones arqueológicas, el

investigador Henry Faulds pretendía determinar la antigüedad de las

excavaciones sin embargo logra detectar que las huellas son diferentes en cada

persona independientemente de su raza. Los pobladores cuentan que algunos

pobladores lograron robarle algunas

pertenencias y Faulds gracias al banco de huellas que tenía en su poder pudo

descubrir a los ladrones.

A mitades de los 1800, se sabía

que la huella digital era única en cada humano, pero no había una técnica

confiable de extraer los puntos únicos de estas huellas. Fue hasta principios

de 1900 cuando se empezó a utilizar la huella digital como una forma 100%

segura de identificar a personas. Hoy en día sigue siendo la forma más

económica, rápida y segura de identificación.

Las huellas digitales humanas son únicas

para cada persona y pueden ser utilizadas como un certificado de identidad. Su

más famosa aplicación es la criminalística. De todas maneras, actualmente, la

identificación automática de personas mediante la comparación de huellas

dactilares se está expandiendo rápidamente a través de sistemas que controlan

el acceso a espacios físicos, recursos de computación, de redes, cuentas

bancarias, para registrar entrada y salida de empleados en empresas, para

autorizar operaciones sensibles y para verificar y registrar indubitablemente

la identidad de las personas cada vez que sea necesario.

La comparación directa entre la imagen de la huella a

ser identificada y las numerosas imágenes almacenadas, no servirían para una

comparación confiable, debido a su alta sensitividad a los errores (Ej. Ruidos

en la imagen, áreas de la huella dañadas, o diferentes posiciones en la postura

del dedo, ángulos de orientación o deformaciones del dedo durante el proceso de

toma de imagen). Una solución avanzada a este problema es extraer

características de los llamados puntos de minutia (puntos donde las líneas

dactilares tienen bifurcaciones o finalizaciones) a partir de la imagen de la

huella, y comparar entre estos conjuntos de características.

La solución descrita requiere de sofisticados

algoritmos para el procesamiento confiable de la imagen de la huella,

eliminación del ruido, extracción de minutia, tolerancia a rotación y

traslación, etc. Al mismo tiempo, los algoritmos deben correr tan rápido como

sea posible para garantizar su uso confortable en aplicaciones con alta

demanda.

Los

dispositivos biométricos de huella digital son los más usados, a pesar de las

aprensiones que tienen las personas en dar su huella digital. Son los productos

con mejor precio, mayor cantidad de fabricantes y mayores ventas. Son

convenientes y fáciles de usar.

Algunos dispositivos utilizan lectores de silicón,

los cuales se deterioran con el uso del tiempo.

Otros lectores de cámara son susceptibles a la suciedad y humedad de los

dedos. Por estas razones, los biométricos de huella digital son recomendados

para instalaciones de alta seguridad pero de acceso restringido (casas, cuartos

de cómputo, oficinas de funcionarios de alto nivel, etc.), computadoras y redes

de cómputo

Figura

1. Arquitectura de un Sistema Biométrico

de Huella Dactilar..

2.2

Características

de la Huellas

Después

del ADN, las huellas digitales constituyen la característica humana más

singular. La probabilidad de que dos personas tengan la misma huella digital es

1/67 billones. La medición automatizada de la huella digital requiere un gran

poder de procesamiento y alta capacidad de almacenamiento. Por esto, los

productos biométricos basados en huella digital se basan en rasgos parciales,

lo cual aumenta la posibilidad de que dos personas resulten con plantillas

similares a valores entre 1/100,000 a 1/1,000,000, de los más seguros entre los

dispositivos biométricos de seguridad.

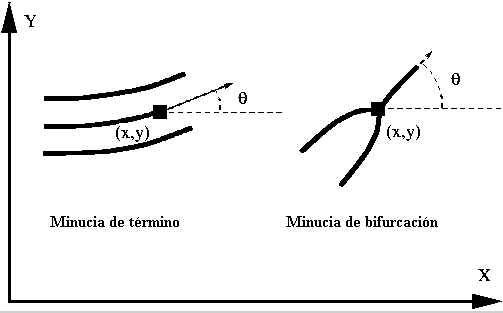

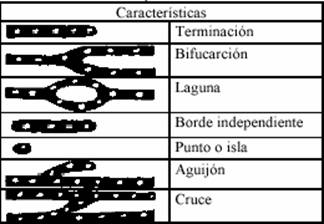

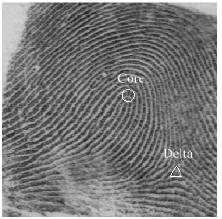

Una huella dactilar es la representación de la

morfología superficial de la epidermis de un dedo. Posee un conjunto de líneas

que, en forma global, aparecen dispuestas en forma paralela colinas o ridge lines y furrows (Figura 3). Sin

embargo estas líneas se interceptan y a veces terminan en forma abrupta. Los

puntos donde las colinas terminan o se bifurcan se conocen técnicamente como

minucias. Otros puntos singulares de una huella dactilar son aquellos donde la

curvatura de los ridges es máxima. Esos puntos reciben el nombre de cores

y deltas. La característica más interesante que presentan tanto las minucias

como los puntos singulares cores

y deltas (Figura 4) es que son

únicos para cada individuo y permanecen inalterados a través de su vida. A

pesar de esta variedad de minucias las

más importantes son las terminaciones y bifurcaciones de ridges.

Esto último se debe a que las terminaciones de ridges representan

aproximadamente el 60.6% de todas las minucias en una huella y las

bifurcaciones el 17.9%. Además varias de las minucias menos típicas pueden

expresarse en función de las dos señaladas. Naturalmente, para poder

identificar a una persona mediante las minucias de su huella es necesario poder

representar a estas últimas para poder compararlas. La representación estándar

consiste en asignar a cada minucia su posición espacial (x, y) y su

dirección q, que es tomada con respecto al eje x en el sentido contrario a los

punteros del reloj.

Figura 2.

Representación de minucias en términos de su posición y dirección.

Figura 3. Tipos de Minucias.

Figura 4. Puntos singulares de la huella

dactilar

2.3

Proceso de Reconocimiento.

Para reconocer una huella dactilar se procede

desde una escala gruesa a una fina. En primer lugar se clasifica a la huella,

es decir, se asigna a una clase previamente determinada de acuerdo a la

estructura global de los ridges. El objetivo de esta etapa es establecer

una partición en la base de datos con huellas. En general la distribución de

las huellas en las distintas clases es no uniforme, esto obliga a subclasificar

a la huella en estudio, es decir, generar un nuevo conjunto de clases a partir

de las ya definidas. Luego se procede a la comparación a escala fina. Este

proceso recibe el nombre de matching. El proceso consiste en comprobar

si el conjunto de minucias de una huella coincide con el de otra.

Las

principales dificultades en el proceso de matching son:

1. En una imagen de calidad

hay alrededor de

2. Hay traslaciones,

rotaciones y deformaciones no lineales de las imágenes que se heredan a las

minucias.

3. Aparecen minucias

espurias, mientras otras verídicas desaparecen.

4. La base de datos puede

ser muy grande.

5. No existe un método de

comparación que entregue una coincidencia exacta entre las características de

la imagen de entrada y las pertenecientes a la base de datos.

A la fecha las técnicas propuestas que han

obtenido mayor éxito en la labor de matching se han basado en una

comparación de índole geométrico de los vectores de características. Como

ejemplos genéricos de estas técnicas se encuentran el matching de grafos

y la búsqueda de isomorfismos en subgrafos.

El matching de los vectores de características mediante éstas

técnicas es un problema intratable. Por esta razón se han propuesto soluciones

subóptimas como el método de relajación, otras basadas en la minimización de

funciones de energía mediante simulated annealing y algoritmos

genéticos, y mediante el uso de

Se debe encontrar una

transformación entre el vector de características de entrada (query) con el

existente en la base de datos (template). La

calidad de la transformación es crucial, pues ésta será utilizada para

"alinear" ambos conjuntos de minucias con el objeto de comparar si

realmente las minucias de ambas huellas pertenecen o no a la misma persona.

Para lograr el objetivo antes señalado se realizan simulaciones computacionales

en donde se manejan transformaciones que rotan y trasladan a las minucias. En

las simulaciones se incluye asimismo ruido aditivo para las componentes del

vector de características y la extracción de algunas minucias de uno de los

conjuntos. Se estudia el efecto de cada una de éstas acciones sobre el

desempeño del sistema en cuanto a la obtención de la transformación correcta y

se discuten mejoras y lineamientos para una futura investigación.

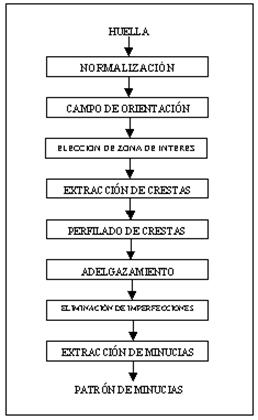

Figura 5. Proceso de extracción de un patrón biométrico

de la huella Dactilar

Normalización de la

imagen: con la normalización se adapta el rango de variación de grises entre crestas y valles de la

imagen a un rango deseado para facilitar el procesado de las siguientes etapas.

El factor de normalización se calcula teniendo en cuenta la media y la varianza

de luminancia en la imagen.

Cálculo del campo de

orientación: la determinación de este campo permite conocer la

orientación local de las crestas de la huella, necesaria para fijar los

parámetros de los filtros adaptativos que se emplean en las etapas posteriores.

Su estimación se lleva a cabo a partir de la información del gradiente de

luminancia de la imagen.

Elección de la zona de interés: puesto que la imagen tiene ruido de fondo,

para evitar el cálculo de minucias fuera del área

ocupada por la huella, se calcula la zona de interés definida por todos

aquellos bloques en los que la varianza de los niveles de grises, en la

dirección perpendicular a las crestas, es elevada. La zona ruidosa de la imagen

viene dada por una varianza baja en todas las direcciones.

Extracción de crestas: la decisión de si un píxel pertenece o no a una cresta se consigue

filtrando la imagen de la huella con dos máscaras adaptativas, capaces de

aumentar la variación del nivel de gris en la dirección normal a la dirección

de la cresta. La orientación de la máscara se adapta con cada bloque, teniendo

en cuenta los ángulos obtenidos en el campo de orientación. Si el nivel de gris

de un determinado píxel supera un determinado umbral en las dos imágenes

obtenidas tras el filtrado, se considera que dicho píxel pertenece a una

cresta, obteniéndose así una imagen binaria de la huella. Después del filtrado

de la imagen con estas máscaras los bordes de todas las crestas quedan

suavizados.

Perfilado de crestas: con el fin de reducir el procesado de las siguientes etapas, se efectúa

un nuevo filtrado para perfilar las crestas de la huella y eliminar manchas en

determinadas zonas de la imagen.

2.4

Pasos

del Procesamiento de la Imagen

de Huella Dactilar

Filtrado de la imagen

Este proceso consiste

en eliminar las zonas confusas de la imagen original de la huella, llamadas

ruido, dejando sólo zonas con información de máxima fiabilidad. También se

detecta la ausencia de huella dactilar.

Binarización

Se pasa la imagen

original en tonos de gris a blanco y negro, reconstruyendo posibles cortes y

mejorando la calidad global de la imagen.

Figura 6. Filtrado y Binarización de

Adelgazado

Con este proceso todas

las crestas de las líneas dactilares tienen el mismo grosor (1 pixel), haciendo

que sean más fácilmente identificables las terminaciones y bifurcaciones

(minucias).

Figura 7. Imagen Adelgazada

Extracción de minucias

A partir de la imagen

adelgazado, el sistema es capaz ahora de detectar y extraer la posición exacta de

las minucias.

Figura 8. Minucias

Localizadas

Construcción del índice

Este es el proceso

final que mediante complejos algoritmos matemáticos completa la creación del

índice, almacenándolo en forma de fichero.

Aplicando varios algoritmos,

se consigue extraer una estructura de datos, que luego formará el índice,

basándose en la siguientes características de las huellas dactilares:

Los puntos de terminación.

Son los puntos en los que terminan o comienzan las líneas de las crestas

de las huella.

Figura 9. Puntos de terminación

Los puntos de Bifurcación.

Son los puntos en los que se separan o se encuentran las líneas de

crestas de la huella.

Figura 10. Puntos de Bifurcación

El

centro de la huella. Es el centro de

lógico de la huella. Generalmente el

punto de máxima curvatura de las crestas de la huella.

Figura 11. Centro de

Con un número reducido de minucias (aproximadamente 16)

correctamente localizadas, es posible identificar una huella entre millones.

Erika Rosalía Contreras Vázquez.